Apple’ın M1 Çiplerindeki PACMAN Güvenlik Zafiyeti, Sistemleri Spectre Tarzı Saldırılara Karşı Savunmasız Kılıyor, Oyun Bitti Mi?

MIT Bilgisayar Bilimleri ve Yapay Zeka Ensitüsü (CSIAL) araştırmacıları Apple’ın özel yapım silikon olan M1 çipin son koruma katmanını etkileyen kapatılması mümkün olmayan bir zafiyet keşfettiklerini söylüyorlar. Kusuru gidermek mümkün olmadığına göre M1 işlemcili cihazları kullanan bizler kolay bir hedef halinde miyiz ? Tam olarak öyle değil.

Öncelikle Bilinmesi gerekiyor ki bu bütün Arm processorları etkilemiyor. Apple’ın M1 SoC’si Pointer Authentic Code (PAC) adı verilen güvenlik mekanizması kriptografik hashleri kullanarak yazılımları doğrulayan ve Ark Pointer Processoru destekleyen ilk masaüstü işlemcisidir.

Araştırmalara göre Samsung ve Qualcomm gibi firmalar Pointer Authentication’ı destekleyen çipleri kullanacağını duyurdu diğer firmalarında bu trendi takip etmesi bekleniyordu fakat hali hazırda bu teknoloji kullanan tek şirket hala Apple

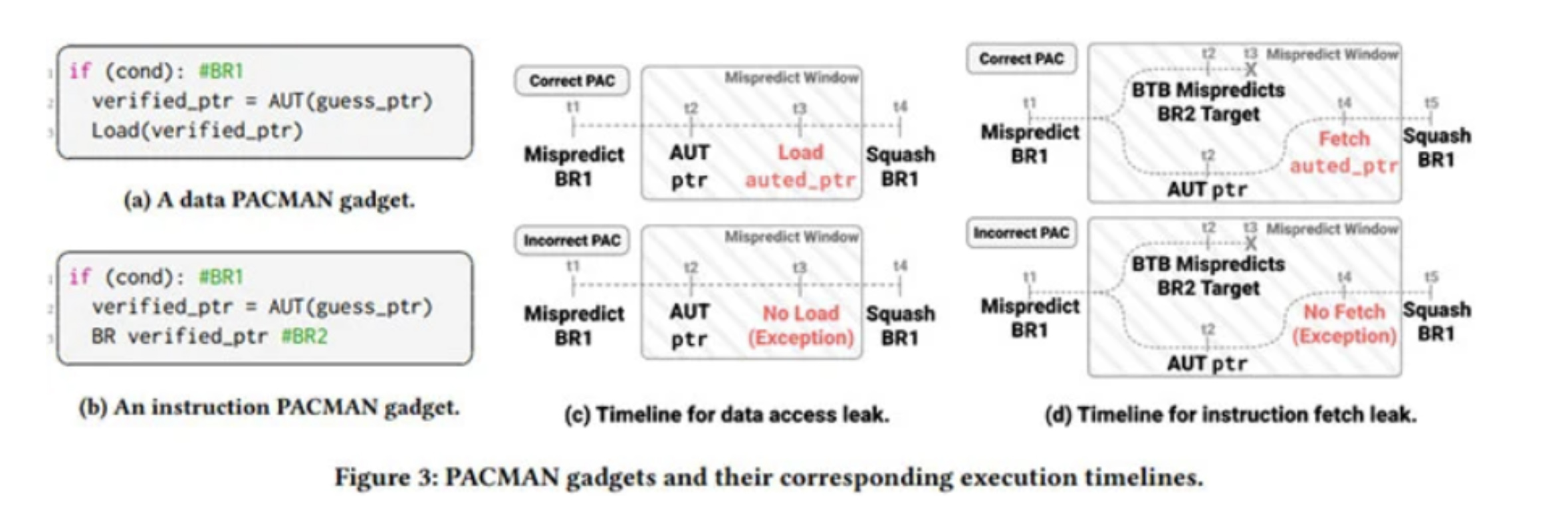

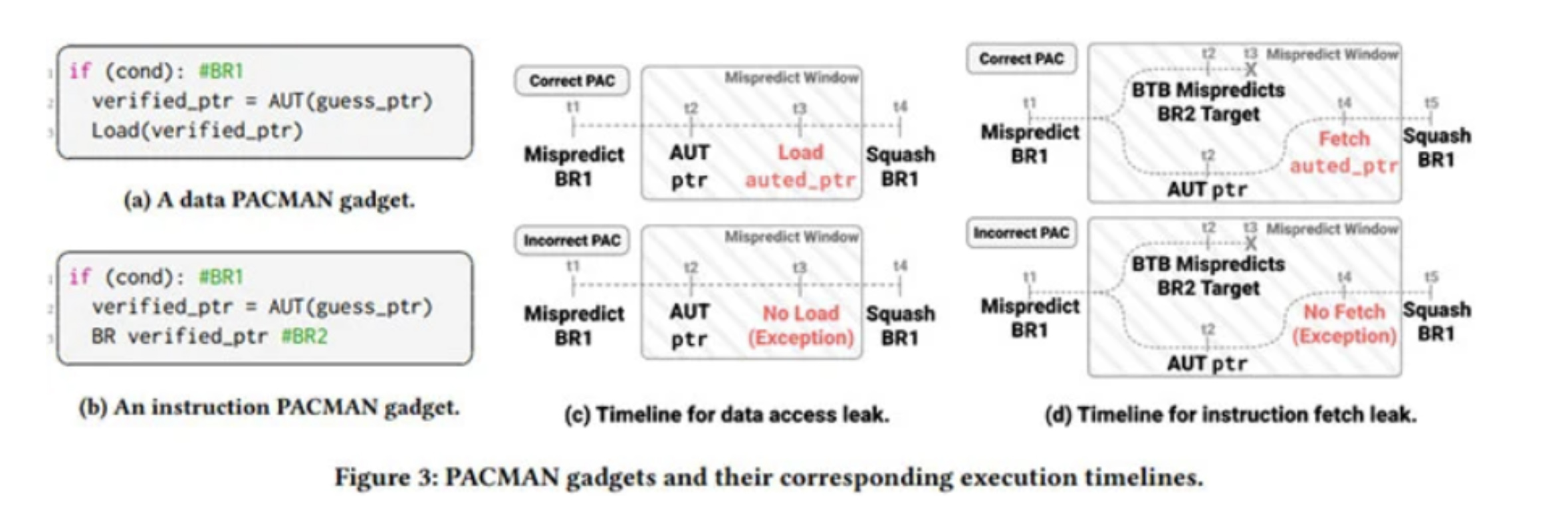

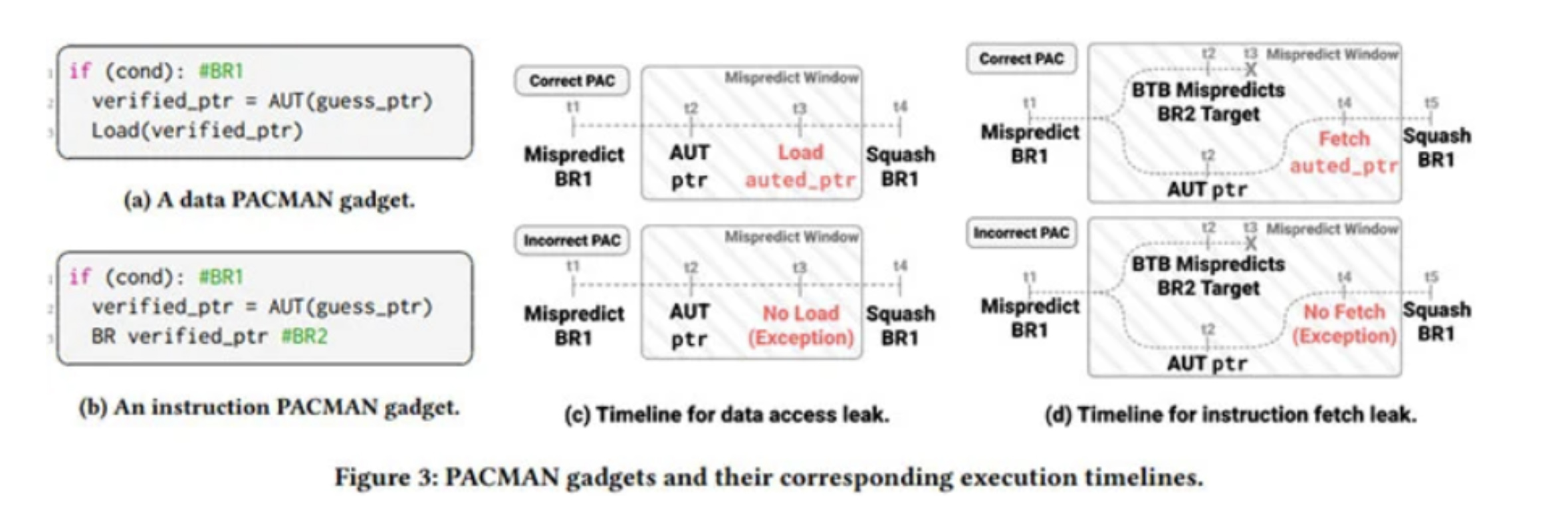

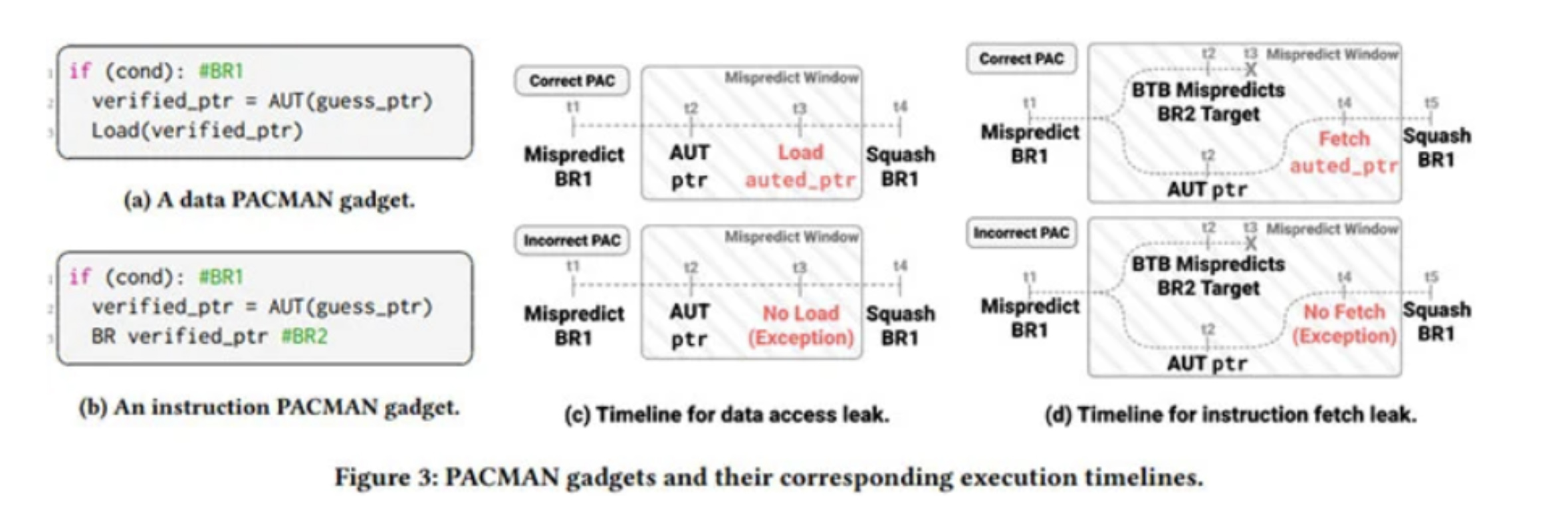

Fakat Söz konusu firmalar planlarını tekrar gözden geçirmeyi düşünebilir, çünkü son günlerde gündemde fazlasıyla yer tutan başka bir haberde araştırmacılar speculative execution attack (spekülatif kod yürütme saldırılarından) yararlanan saldırıları bu koruma mekanizmasının engelleyip engelleyemeyeceğini tartışıyorlar.Bu tarz ataklar ki biz bu ataklara “PACMAN” diyoruz bize biraz Meltdown ve Spectre’yi Hatırlatıyor.

Bu yazımda speculative execution attack (spekülatif kod yürütme saldırılarından) PACMAN ataklarının Pointer Authenticationu nasıl engelleyebileceğini çokda teknik olmayacak şekilde anlatmaya çalışacağım

Konu hakkında Araştırma yapan uzmanlar kendi yazılarında “sistemin son koruma katmanını(zafiyetin bulunduğu) yok etme bağlamında bir fonksiyon tanıtıldığında bir PAC’in, gönderilen doğru kod ile yanlış olanını. kesin olarak ayırt edebileceğini söylüyorlar.

Ne yazık ki, bu son savunma düzeyini bypass etmek bir saldırgana çekirdek düzeyinde yetkisiz erişime izin verileceği ve bu bağlamda bir cihazda ne isterlerse yapabileceği anlamına gelir. Açıkçası bu pekte iyi değil. Araştırmacılar, tam da bunun olmasını engellemeyi başaran birkaç kavramsal komut geliştirdiklerini söylüyorlar. Fakat bunları söylemelerine rağmen Apple’ın yeni M2 çipinde söz konusu testlerini gerçekleştirmediler, bu nedenle yeni M2 teknolojisinin PACMAN saldırılarına karşı savunmasız olup olmadığı henüz belli değil.!

Peki tüm bunlar M1 işlemcili macbook sahipleri için felaket anlamına mı geliyor ? Söz konusu zafiyetin istismar edilmesi için cihaza fiziksel bir bağlantının olması gerektiğine dair raporların etrafta dolandığına dair söylentiler mevcut fakat Tom’s Hardware çalışanları zafiyetin uzaktan erişimi ile de istismar edilmesinin mümkün olduğunu belirtiyor.

Ancak mevcut bellekteki hatanın istismar edilmesi içinde devreye girmesi gereken birkaç faktör olduğundan. Apple yaptığı açıklamada söz konusu hatayı küçümsedi.

Apple yaptığı açıklamada “ Böyle bir zafiyetin var olabileceğine dair kanıtları ve bu teknikler hakkındaki anlayışımızı geliştirdiğinden dolayı araştırmacılara çalışmaları ve işbirlikleri için teşekkür etmek istiyoruz. Analizimize ve araştırmacılar tarafından bizimle paylaşılan ayrıntılara dayanarak, bu sorunun kullanıcılarımız için acil bir risk oluşturmadığı ve işletim sistemi güvenlik katmanını kendi başına atlamak için yetersiz olduğu sonucuna vardık’’ dedi.

Bununla birlikte, araştırmacılar yapılan çalışmalar sonucu keşfettikleri zafiyetin gelecekte ürünlerinde Pointer Authentication’ı uygulamayı düşünen tasarımcılar için önemli etkileri olduğunu söylüyorlar.

Ben bu yazımda teknik detaylarla sizleri fazla boğmak istemedim fakat sizler konunun teknik detaylarını derinlemesine incelemek isterseniz research paper (PDF) tıklayıp makaleyi okuyabilirsiniz.

Yakın zamanda yayınlanan bir makalede, araştırmacılar bu koruma mekanizmasını bypass etmek için ‘’spekülatif yürütme saldırılarından’’ (speculative execution attacks) yararlanmanın mümkün olduğunu iddia ediyorlar. “PACMAN’olarak adlandırdıkları bu tür saldırılar Spectre ve Meltdown’u anımsatıyor

Bu yazımda, bir PAC Oracle’ı oluşturarak Pointer Authentication’ı atlamak için spekülatif yürütme saldırılarını genişleten PACMAN saldırısını öneriyoruz. Mağdur yürütme bağlamında bir işaretçi göz önüne alındığında, herhangi bir çökmeye neden olmadan doğru bir PAC ile yanlış bir PAC arasında kesin bir ayrım yapmak için bir PAC kehaneti kullanılabilir.

Ne yazık ki, bu son savunma seviyesini atlamak, bir saldırgana çekirdek seviyesinde yetkisiz erişim sağlayacaktır, bu noktada ‘bir cihazda istediklerini yapabilirler”. Açıkçası bu iyi değil. Araştırmacılar, bunu başaran birkaç kavram kanıtı geliştirdiklerini söylüyorlar. Yine de Apple’ın yeni M2 çipinde test etmediler, bu yüzden PACMAN saldırılarına karşı savunmasız olup olmadığı belli değil.

Yine de M1-based MacBook sahipleri için oyun bitti mi? Öyle olması şart değil. Bir makineye fiziksel erişimin gerekli olduğuna dair raporlar var, ancak Tom’s Hardware’deki insanlar kendilerine uzaktan bir saldırının da mümkün olduğu söylendi.

Bununla birlikte, mevcut bir bellek hatasının varlığı da dahil olmak üzere oyuna girmesi gereken başka faktörler de vardır. Apple ayrıca yaptığı açıklamada güvenlik riskini de küçümsedi.

“Bu kavram kanıtı bu teknikler hakkındaki anlayışımızı geliştirdiğinden araştırmacılara işbirlikleri için teşekkür etmek istiyoruz. Analizimize ve araştırmacılar tarafından bizimle paylaşılan ayrıntılara dayanarak, bu sorunun kullanıcılarımız için acil bir risk oluşturmadığı ve işletim sistemi güvenlik korumalarını kendi başına atlamak için yetersiz olduğu sonucuna vardık’ dedi.

Bununla birlikte, araştırmacılar bulgularının gelecekteki ürünlerde Pointer Authentication’ı uygulamayı düşünen tasarımcılar için önemli etkileri olduğunu söylüyorlar.

Teknik bitlere daha derin bir dalış için, tam araştırma kağıdına (PDF) göz atabilirsiniz.