Risk yönetimi ve tehdit modelleme, bilgi güvenliği alanında önemli bir konudur. Bu iki kavram, kurumların ve işletmelerin güvenlik açıklarını tespit etmelerine, riskleri yönetmelerine ve güvenlik politikalarını belirlemelerine yardımcı olur. Bu makalede, risk yönetimi ve tehdit modelleme kavramları hakkında bilgi verilecektir.

Risk Yönetimi Nedir?

Risk yönetimi, işletmelerin faaliyetlerinde karşılaşabilecekleri olası riskleri tanımlama, analiz etme, önceliklendirme ve yönetme sürecidir. Risk yönetimi, kurumların stratejik hedeflerini belirlemelerine ve iş süreçlerini optimize etmelerine yardımcı olur.

Tehdit Modelleme Nedir?

İsminden de anlaşılacağı gibi, tehdit modelleme, bir organizasyonun siber güvenliğini tehdit eden çeşitli saldırı türleri ve zafiyetlerin modelinin oluşturulmasını içeren bir süreçtir. Tehdit modelleri genellikle şunları içerir:

Tehdit modelleme ve Risk Yönetimi aşağıdaki adımları içerir:

- Tehditlerin Tanımlanması: Kurumun hedefleri ve sahip olduğu varlıklar belirlenir, bu varlıkların korunması için gerekli olan bilgiler toplanır.

- Tehdit Senaryoları Oluşturma: Belirlenen hedefler ve varlıklar için olası tehditler listelenir. Her tehdit ile ilgili potansiyel eylemler ve olası etkilerinin bir listesi çıkartılır

- Risk Önceliklendirme: En önemli ve acil risklerin belirlenmesi ve önceliklendirilmesi.

- Risk Yönetimi Stratejisi: Riskleri yönetmek için uygun stratejilerin belirlenmesi.

- Risk Yönetimi Uygulama: Risk yönetimi stratejilerinin uygulanması ve risklerin azaltılması

- Sürecin Denetim Altında Tutulması: Bu aşama fazlasıyla önemlidir alınan önlemlerin büyüklüğü ve ne kadar sıkı olduğu kadar bunların denetlenmeside fazlasıyla önemlidir.

Risk Yönetimi ve Tehdit Modelleme İlişkisi

Tehdit modellemesi, risk yönetimi sürecinin bir parçasıdır bununla birlikte işletmelerin risk önceliklerini belirlemesine ve risk yönetim stratejilerinin oluşturulmasına yardımcı olur.

Tehdit Modelleri

Tehdit modelleri, işletmelerin güvenlik açıklarını tespit etmelerine yardımcı olan birçok yöntemden biridir. İşletmeler, tehdit modellerini kullanarak, hedeflerine yönelik potansiyel tehditleri tanımlar ve bu tehditlerin potansiyel etkilerini analiz eder.

Birçok farklı tehdit modeli vardır, ancak en yaygın olanları şunlardır:

- STRIDE Modeli: Bu model, bir sistemin karşı karşıya kalabileceği potansiyel tehditleri tanımlar ve bunları yedi kategoriye ayırır: ayrıcalık yükseltme, tanımlama, sahtecilik, bozulma, inkar, reddetme ve keşif.

- DREAD Modeli: Bu model, bir sistemin karşı karşıya kalabileceği potansiyel tehditleri değerlendirir ve her bir tehdidin potansiyel zararını analiz eder. Model, beş kategoride tehlike, tekrarlanabilirlik, etki, ayrıcalık ve açıklık şeklinde değerlendirme yapar.

- PASTA Modeli: Bu model, bir sistemin karşı karşıya kalabileceği potansiyel tehditleri tanımlar ve bunları altı kategoriye ayırır: fiziksel, işletme, yazılım, ağ, insan ve diğerleri.

Risk Yönetimi Stratejileri

Risk yönetimi stratejileri, işletmelerin risklerini yönetmek için kullanılan bir dizi teknik ve prosedürdür. İşletmeler, risk yönetimi stratejileri kullanarak, risklerini azaltabilir ve iş süreçlerindeki güvenlik açıklarını yönetebilir.

Bazı risk yönetimi stratejileri şunlardır:

- Risk Azaltma: Risk azaltma, riskin önlenmesi veya azaltılması için alınacak önlemleri içerir. ateji, işletmelerin güvenlik açıklarını en aza indirgemek için tasarlanmıştır.

- Risk Transferi: Risk transferi, işletmelerin risklerini başka bir tarafa aktarmasını sağlar. Bu strateji, sigorta veya sözleşmeler yoluyla gerçekleştirilebilir.

- Risk Kabul: Risk kabul, işletmelerin belirli riskleri kabul etmeyi ve bunlarla başa çıkmak için uygun planlar oluşturmayı içerir.

- Risk Kaçınma: Risk kaçınma, işletmelerin belirli riskleri tamamen önlemek için faaliyetlerde bulunmamayı tercih etmesini içerir.

- Risk Transferi: Risk transferi, işletmelerin risklerini başka bir tarafa aktarmasını sağlar. Bu strateji, sigorta veya sözleşmeler yoluyla gerçekleştirilebilir.

- Risk Finansmanı: Risk finansmanı, işletmelerin risklerini yönetmek için ayrılmış bir bütçeye sahip olmasını sağlar. Bu strateji, acil durumlarda kullanılabilecek fonların oluşturulmasını içerir.

ÖZET

Risk yönetimi ve tehdit modelleme, işletmelerin güvenliğini sağlamak için önemli stratejilerdir. Tehdit modellemesi, işletmelerin potansiyel tehditleri tanımlamasına ve risk önceliklerini belirlemesine yardımcı olur. Risk yönetimi stratejileri, işletmelerin risklerini yönetmek ve güvenlik açıklarını en aza indirgemek için kullanılır. Bu stratejiler, işletmelerin bilgi güvenliği açıklarını yönetmelerine ve iş süreçlerindeki riskleri azaltmalarına yardımcı olur.

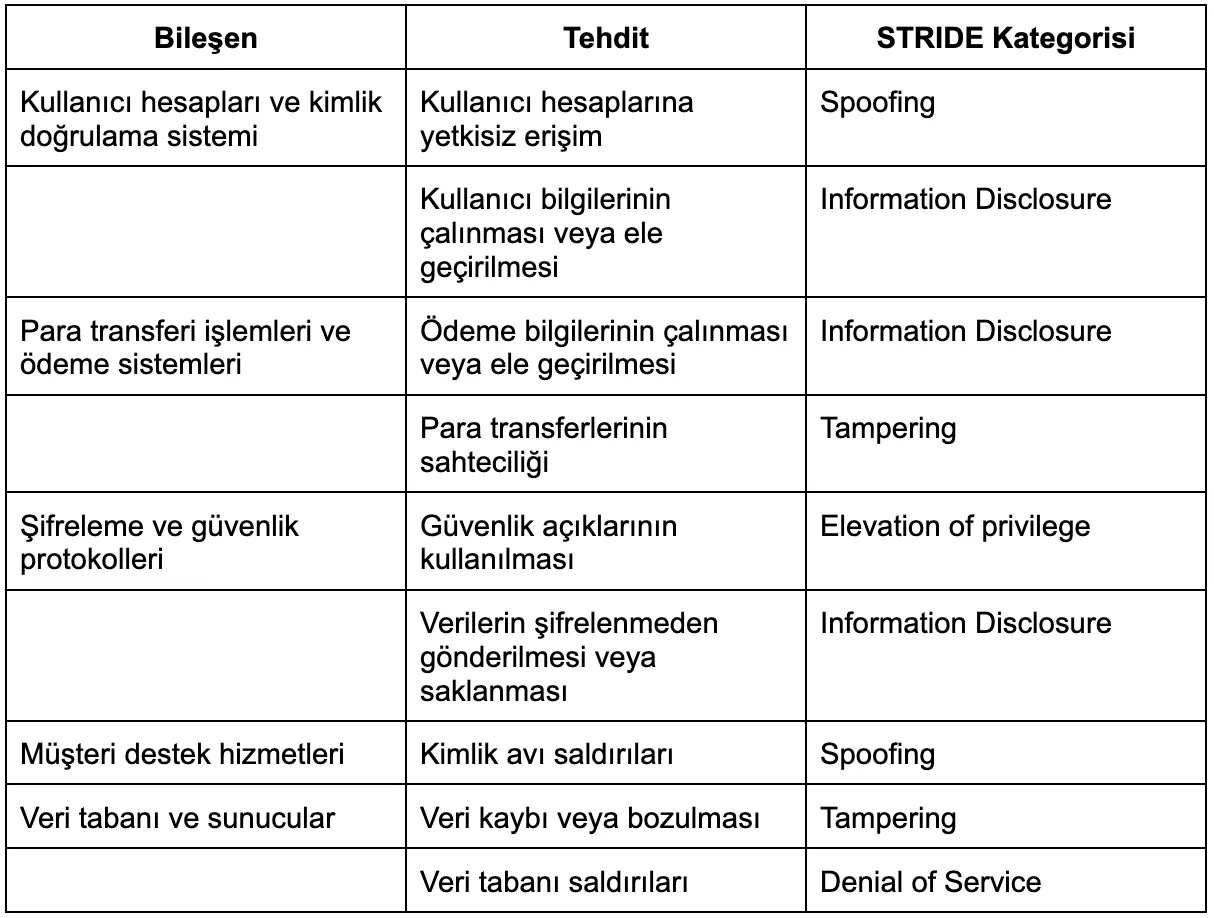

STRIDE yöntemi ile birlikte, örnek bir İnternet Bankacılığı uygulaması için aşağıdaki tehdit modellemesi yapılabilir:

- Doğrulama Hataları (Spoofing): Bu tehdit, bir saldırganın bir kullanıcının kimlik bilgilerini taklit ederek İnternet Bankacılığı uygulamasına erişmesi veya bir kullanıcının oturum açmasını engellemesi ile gerçekleşebilir. Bu tehdit, oturum açma sayfası ve kimlik doğrulama sürecinin zayıf tasarımından kaynaklanabilir. Bu tehdit için önerilen önlem, şifrelerin güçlendirilmesi, çok faktörlü kimlik doğrulamasının kullanılması ve kullanıcıların e-posta veya telefon yoluyla kimlik doğrulama kodları almalarıdır.

- Veri Hırsızlığı (Tampering): Bu tehdit, bir saldırganın İnternet Bankacılığı uygulamasındaki verileri değiştirerek, bir kullanıcının hesaplarına yetkisiz erişim sağlamasına neden olabilir. Bu tehdit, uygulama verilerinin şifrelenmemesi veya güncellenmemesi nedeniyle ortaya çıkabilir. Bu tehdit için önerilen önlem, uygulama verilerinin şifrelenmesi, veri bütünlüğü doğrulama mekanizmalarının kullanılması ve güvenlik güncellemelerinin düzenli olarak yapılmasıdır.

- İşlem İzleme ve Dinleme (Replay): Bu tehdit, bir saldırganın bir kullanıcının İnternet Bankacılığı uygulamasında gerçekleştirdiği işlemleri kaydederek, bu işlemleri daha sonra yeniden oynatması ile gerçekleşebilir. Bu tehdit, güçlü kimlik doğrulama ve işlem doğrulama süreçlerinin eksikliğinden kaynaklanabilir. Bu tehdit için önerilen önlem, işlem kayıt mekanizmalarının kullanılması, işlem zaman aşım sürelerinin belirlenmesi ve yetkisiz erişim girişimlerinin tespit edilmesi için loglama ve izleme mekanizmalarının kullanılmasıdır.

- Bilgi Gizliliği (Information Disclosure): Bu tehdit, bir saldırganın kullanıcının hesap bilgilerine yetkisiz erişim sağlaması veya kişisel bilgilerin açığa çıkması ile gerçekleşebilir. Bu tehdit, uygulamanın güncellenmemesi veya uygulamanın kullandığı ağ trafiği şifrelenmemesi nedeniyle ortaya çıkabilir. Bu tehdit için önerilen önlem, verilerin şifrelenmesi, veri bütünlüğü doğrulama mekanizmalarının kullanılması ve güvenlik duvarlarının kullanılmasıdır.

- Hizmet Reddi (Denial of Service): Bu tehdit, bir saldırganın İnternet Bankacılığı uygulamasının hizmetlerini kesintiye uğratması veya kullanıcılara erişimlerini engellemesi ile gerçekleşebilir. Bu tehdit, ağ trafiği yüklemelerinin veya uygulamanın kapasitesinin aşılması nedeniyle ortaya çıkabilir. Bu tehdit için önerilen önlem, ağ trafik yüklemelerini sınırlandırmak ve kullanıcıların yetkisiz erişimlerinin tespit edilmesi için loglama ve izleme mekanizmalarının kullanılmasıdır.

- Uygulama İşlevselliklerindeki Hatalar (Elevation of Privilege): Bu tehdit, bir saldırganın İnternet Bankacılığı uygulamasındaki hataları kullanarak, normalden daha yüksek bir erişim seviyesine sahip olması ile gerçekleşebilir. Bu tehdit, uygulamanın işlevselliği veya yetkilendirme mekanizmalarının zayıf tasarımı nedeniyle ortaya çıkabilir. Bu tehdit için önerilen önlem, kullanıcı yetkilendirmesinin sıkılaştırılması, oturum açma işlemlerinin güçlendirilmesi ve düzenli güvenlik testlerinin yapılmasıdır.

Yukarıdaki tehdit modellemesi, İnternet Bankacılığı uygulamasının güvenliğini artırmak için alınabilecek önlemler hakkında bir fikir verebilir. Bu önlemler, uygulamanın daha güvenli hale getirilmesine yardımcı olabilir ve kullanıcıların hesaplarının ve kişisel bilgilerinin daha güvenli bir şekilde saklanmasını sağlayabilir.

Okumaya vakit ayırdığınız için teşekkürler.