SOC nedir?

Özellikle günümüz teknoloji dünyasında büyük işletmeler için vazgeçilmez hale gelen birçok data barındıran ve dış dünyayla fazlaca etkileşim içerisinde olan büyük bir kuruluşun, BT bütçesinin en azından bir kısmını güvenlik izlemeye ayırması gerekir.

Kısaca tanımlamak gerekirse SOC Güvenlik Operasyon Merkezi anlamına gelir. SOC ekiplerinin bir kuruluşun güvenliğini sürekli olarak izleyip analiz ettiği ortamdır. SOC ekibinin temel amacı teknoloji ile bir takımda bir takım protokol ve/veya prosedürleri kullanarak siber güvenlik olaylarının tespitini ve analizini gerçekleştirmek, ardından müdahale etmek olarak tanımlayabiliriz.

SOC Modellerinin Türleri Nelerdir?

INTERNAL OR IN-HOUSE SOC

Herhangi bir kurum kendi siber güvenlik süreçlerinin takibinin yapılması adına ekibini kurar. Dâhili bir SOC kurmayı düşünen firmalar, ekibin ve sistemin kurulmasının ardından sürekliliği sağlamak adına bir bütçeye sahip olmalıdır.

Sanal SOC (vSOC)

vSOC, güvenlik analistlerinin bir kuruluşun dijital ağını sürekli olarak incelediği, zararlı faaliyetleri tespit ettiği ve ortaya çıkan tehditlere müdahale ettiği dış kaynaklı, kapsamlı bir veri izleme çözümüdür. Birçok işletme, 24 saat izleme, uzman olay yönetimi ve kurum içi personele göre maliyet tasarrufu elde etmek için bir vSOC kullanır.

Managed SOC

Managed SOC-SOC as a Service olarak da bilinir. Kuruluşların SOC merkezi için başka bir firma ile anlaşmasına “dış kaynak sağlamasına” olanak tanıyan bir nevi abonelik tabanlı bir hizmettir. Managed SOC sağlayıcıları, bilinen ve gelişen güvenlik açıkları, tehditler ve riskler için şirketin BT ağını, cihazlarını, uygulamalarını ve verilerini izleyen harici siber güvenlik uzmanlarıdır. Proaktif tehdit tespiti, incident or alert response (acil olay veya uyarı yanıtı) ve incident remediation (olay düzeltmesi) sağlayabilirler. Bu başlık aslında benzer olan hizmet olarak iki tür SOC vardır: fully-managed SOC, veya co-managed SOC.

OUTSOURCED SOC

Tamamen dış kaynaklı bir SOC’de, güvenlik izleme üçüncü taraf bir servis sağlayıcı tarafından gerçekleştirilir. Bu modelin kurulumu ve uygulanması genellikle diğer seçeneklere nazaran çok daha kolaydır. Kuruluş, ihtiyaçlarının karşılanması adına bir servis sağlayıcı ve izleme planı seçer. Diğer modellere kıyasla hızlı, ölçeklenebilir ve uygun maliyetlidir. Başlıca dezavantajlar arasında görünürlüğün azalması, şirket verileri üzerinde kontrol kaybı ve hizmet alan firma personelinin sektöre özgü tehditlerde uzmanlık eksikliği sayılabilir. Ayrıca, üçüncü taraf firma tarafından sağlanan izleme planları kuruluşun güvenlik ve bütçe gereksinimlerini karşılamayabilir.

İnsanlar, Süreç ve Teknoloji

Başarılı bir SOC oluşturmak ciddi bir koordinasyon gerektirir. Özellikle insanlar, süreçler ve teknolojiler arasında güçlü bir ilişki olmalıdır.

Basit ve anlaşılabilir şekliyle, SOC için hangi insanların, süreçlerin ve teknolojilerin gerekli olduğundan bahsedeceğiz.

İnsanlar

Güvenlik uyarılarına ve saldırı senaryolarına aşina, yüksek eğitimli personele ihtiyacımız var. Saldırı türleri sürekli değiştiği için yeni saldırı türlerine kolayca uyum sağlayıp müdahale kısmında aksiyon alabilecek ve araştırmacı kimliğiyle ön plana çıkan bir ekip arkadaşına ihtiyacımız var.

Süreçler

SOC yapınızı iyi bir olgunluğa getirmek için, onu NIST, PCI, HIPAA gibi birçok farklı güvenlik gereksinimi türüyle uyumlu hale getirmeniz gerekir. Süreçler, hiçbir şeyin atlanmamasını sağlamak için eylemlerin aşırı standartlaştırılmasını gerektirir.

Teknoloji

Sızma testi, tespit, önleme, analiz gibi birçok alt başlık için çeşitli ürünlere sahip olmanız gerekiyor. Size en uygun çözümü bulmak için piyasayı ve teknolojiyi yakından takip etmeniz gerekiyor. Bazen piyasadaki en iyi ürün sizin için en iyisi olmayabilir. Bunun nedeni bütçenizin düşük olması olabilir.

SOC Pozisyonları

SOC Analisti

SOC yapısına göre Düzey 1, 2 ve 3 olarak gruplara ayrılabilir. Bir güvenlik analisti uyarıyı sınıflandırır, nedenini arar ve düzeltici önlemler konusunda tavsiyelerde bulunur.

Incident Responder

Olay müdahale görevlisi, tehdidin tespiti sürecinde yer alacak arkadaşlarımızdır. Bu kişi, güvenlik ihlallerinin ilk değerlendirmesini yapar.

Threat Hunter

Amacı, güvenlik açıklarını saldırganlardan önce bulup ekiple paylaşmak olan arkadaşlarımızdır, bunları bir saldırı ile kullanabilir.

Security Engineer

Güvenlik Mühendisleri, SIEM çözümlerinin ve SOC ürünlerinin güvenlik altyapısının oluşturulması ve teknik açıdan destek sağlanması ve altyapının korunması gibi konularda görev yapar. Örneklendirmek gerekirse bu kişi SIEM ile SOAR ürünü arasındaki bağlantıyı hazırlar.

SOC Manager

Bir SOC Yöneticisi, bütçeleme, strateji oluşturma, personeli yönetme ve operasyonları koordine etme gibi yönetim sorumluluklarını üstlenir. Teknik konulardan çok operasyonel konularla ilgilenir.

SOC Analisti ve Sorumlulukları

Yazının bu kısmında SOC analistinin ne demek olduğunu, SOC piramidi içindeki yerini ve genel anlamda işle ilgili ne tür sorumlulukları olduğu hakkında konuşacağız. İşin teknik yönlerine girmeden önce bu bölümleri mutlaka okumanızı şiddetle tavsiye ediyorum. Bu şekilde SOC analisti olmak isteyen adaylar gelecekteki kariyerleri hakkında büyük ölçüde fikir sahibi olabilirler.

Bir SOC analisti, bir sisteme yönelik herhangi bir tehdidi analiz eden ilk kişidir. Durum gerektirdiğinde olayları üstlerine iletir ve böylece tehditlere müdahale edilmesini mümkün kılar. Ne kadar basit bir unvan olarak gözükse de SOC de önemli bir rol oynadığını net bir şekilde söyleyebiliriz çünkü tehditle ilk teması sağlayan analistlerdir.

SOC Analisti Olmanın Avantajları

Saldırı vektörleri ve kötü amaçlı yazılımların çok çeşitli teknikleri vardır ve bunlar her geçen gün daha da artmaktadır. Bir analist olarak, bu farklı olay türlerini araştırmaktan daha fazla keyif alacaksınız. İşletim sistemleri, güvenlik ürünleri vb. kullandığınız şey aynı olacak, iş daha az monoton hissedecek çünkü farklı olayları analiz edeceksiniz. Ayrıca bu tür tekniklerle karşılaşmayabilirsiniz (her hafta veya her gün değil).

Genel Rutin

Gün boyunca bir SOC analisti genellikle SIEM’deki uyarıları inceler ve hangilerinin gerçek tehditler olduğunu belirler. Bir sonuca varmak için EDR, Log Management ve SOAR gibi çeşitli güvenlik ürünlerini de kullanacaktır. Bu ürünlerin neden ve nasıl kullanıldığına dair bilgiyi yazının ilerleyen kısımlarında bulacaksınız.

Güvenlik ürünlerine bağımlı olmayan ve SIEM uyarılarını doğru bir şekilde analiz edebilen başarılı ve aranan bir SOC analisti olmak için aşağıdaki yetkinliklere sahip olmak kesinlikle çok önemlidir.

İşletim Sistemleri

Bir sistemde anormal bir aktivitenin tespitini yapabilmek için öncelikle neyin normal olduğunu iyi bilmeniz gerekir. Örneğin, Windows işletim sisteminde birden çok hizmet vardır ve hangilerinin normal hizmetler olduğunu veya olabileceğini bilmeden bunlardan hangilerinin şüpheli olduğunu tespit etmek zordur. Bu nedenle Windows/Linux işletim sistemlerinin nasıl çalıştığının temel mantığını bilmeniz kesinlikle çok önemlidir.

Ağ

Her şeyden önce, birçok kötü amaçlı IP ve URL adresini ele alacağız. Ve ağda bu adreslere bağlanmaya çalışan herhangi bir cihaz olup olmadığını kontrol etmemiz gerekecek. Bunun kontrolünü sağladığımızda, o zaman analizimizin rengi değişecektir. Daha karmaşık bir adım olarak, ağdaki olası bir veri sızıntısını tespit etmemiz gerekebilir. Tüm bu süreci doğru bir şekilde gerçekleştirebilmek için ağ oluşturmanın temellerini bilmemiz gerekir.

Kötü Amaçlı Yazılım Analizi

Çoğu saldırıyla uğraşırken bir tür kötü amaçlı yazılımla (Malware) karşılaşacaksınız. Bu kötü amaçlı yazılımların asıl amacının ne olduğunu ve sistemimize ne gibi zararlar verebileceğini anlayabilmek için (bazen analistleri yanlış yönlendirmek için sıradan bir kötü amaçlı yazılımın aksine hareketler sergileyebilirler) kötü amaçlı yazılım analizinde bazı bilgi ve becerilere sahip olmanız gerekir. En azından Kötü amaçlı dosyanın komuta ve kontrol merkezinin neresi olduğunu ve bu adresle haberleşen bir cihaz olup olmadığını tespit etmek önemlidir.

Genel olarak bir SOC analistinin ne olduğunu, ne yaptığını ve ne tür becerilere sahip olması gerektiğini olabildiğince basit şekilde anlatmaya çalıştım. Şimdi işin teknik kısmına ufaktan giriş yapıyor ve SIEM ile başlıyoruz.

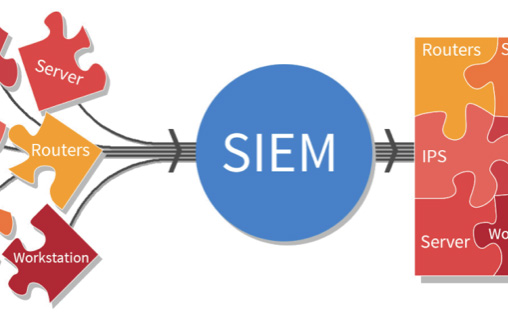

SIEM NEDİR?

SIEM (Security Information and Event Management, Güvenlik Bilgileri ve Olay Yönetimi); herhangi bir ağa gelebilecek saldırıları görebilmek, tespit edebilmek ve saldırılara karşı uyarılar alabilmek için belirli kayıtların toplandığı bir yazılım çözümüdür. Temelinde makine öğrenmesi teknolojisi vardır. SIEM’e gönderilen loglar (kayıtlar), aralarında anlamlı ilişkiler kurularak son kullanıcının (sorumlu personelin) anlayacağı şekilde grafiklere dönüştürülür.

SIEM’in Temel Özellikleri ve Faydaları

Normalizasyon

Normalizasyon SIEM’de toplanan logların işlenebilmesi için aynı formatta olması gerekmektedir. Normalizasyon, farklı formattaki verileri aynı veri modeline dönüştürme işlemidir.

Kategorilendirme/Sınıflandırma

Daha anlamlı analizlerin yapılabilmesi için SIEM, gelen logları benzerliklerine göre sınıflara ayırır. Böylece elmalar bir yere armutlar bir yere toplanabilir ve aranılan veriye daha çabuk ulaşılabilir.

Birleştirme

Birleştirme (aggregation), gerçekleşen aynı olayların birden fazla kaydı tutulmuş ise hepsini bir kayıtta toplama işlemidir. Böylece veri karmaşası biraz daha önlenmiş olur.

Korelasyon (Olay İlişikilendirme)

SIEM’in en önemli özelliği denebilir. SIEM, farklı kaynaklardan aldığı kayıtları analiz ederek aralarındaki ilişkiyi ortaya çıkarabilir. Sadece bir kaynaktaki (Örneğin, Firewall’un tuttuğu) kayda bakılarak anlaşılamayan bir saldırı türü bu sayede keşfedilebilir. Korelasyon, kayıtlar arasındaki anlamlı ilişkiyi çözebilme özelliğidir.

Tehdit bildirimi

SIEM’de kaydedebileceğiniz kurallar dizisi sayesinde belirleyebileceğiniz bir durumun gerçekleşmesi sonucunda bildirim almak isteyebilirsiniz. SMS, mail veya başka bir yol ile tanımladığınız tehdit hakkında bildirim alabilirsiniz.

Gözlem/Analiz

SIEM’de loglar, son kullanıcının anlayabileceği raporlara, grafiklere dönüştürülür. Bu sayede görevli, SIEM ekranında anormal durumları gözlemleyebilir. Sistem üzerinde her zaman bir veri akışı sağlanır ve 7/24 kullanılabilir, gözlem yapılabilir. Hem anlık raporlar hem de detaylı raporlar sağlayan bu sistem, bilgi güvenliği standartlarına uygun (ISO 27001 vs.) bir yapının olması için de önemli ölçüde katkı sunar.

SOC Analisti ve SIEM Arasındaki İlişki

SIEM çözümlerinin birçok özelliği olmasına rağmen, SOC analistleri genellikle sadece uyarıları takip eder Konfigürasyonlar ve Kural Korelasyonları geliştiren başka ekiplerde mevcuttur.

Yukarıda ‘Kategorilendirme/Sınıflandırma’’ başlığı altında bahsettiğim gibi, uyarılar filtrelerden geçirilen veriler tarafından oluşturulur. Uyarılar öncelikle bir SOC analisti tarafından analiz edilir. Güvenlik Operasyonları Merkezindeki bir SOC analistinin görevi tam olarak burada başlar. Temel olarak, oluşturulan bu uyarının gerçek bir tehdit mi yoksa yanlış bir alarm mı olduğuna karar vermek temel görevidir.

Ufak bir örnek

SIEM’de zaman zaman yanlış uyarılar meydana gelebilir. İyi bir SOC Analisti, bu durumları belirleyebilecek ve ekibe geri bildirimde bulunabilecek seviyede olmalıdır böylece SOC ekibinin iş verimliliğine katkıda bulunabilecektir.

Örnek vermek gerekirse Bir SIEM ekibinin, içinde “XSS” kelimesi bulunan URL adresleri için uyarılar oluşturan ve XSS zafiyetlerini tespit etmeye çalışan bir kural kümesi oluşturduğunu varsayalım

Bir kullanıcı “https://www.google.com/search?q=xss+reflected+usage” kullanarak arama yaptı, SIEM’de bir uyarı oluşturuldu, görünürde bir tehlike yok gibi görünüyor. Uyarı, URL’de “xss” anahtar kelimesi bulunduğu için oluşturuldu. Bu tür istisnai durumlar, uyarı sürecini iyileştirmek için SIEM ekibine iletilebilir.

Log Management

Adından da anlaşılacağı gibi bir log yönetimi çözümüdür. Kısaca bir ortamdaki tüm loglara (web logları, işletim sistemi logları, FW, PRoxy, EDR vb.) erişim sağlar ve bu logların tek noktadan yönetilmesine imkan verir. Böylece kullanılabilirliği artırır ve zamandan tasarruf sağlar.

Kullanım Amacı

SOC Analistleri genel olarak belirli bir adresle iletişim olup olmadığını kontrol etmek ve bu iletişimin detaylarını görmek için “Log Yönetimi” kullanır. Diyelim ki bir kötü amaçlı yazılımla (Malware) ile karşılaştınız ve onu çalıştırdıktan sonra “yazilimkaravani.net” adresiyle iletişim kurduğunu tespit ettiniz ve bir takım komutlar çalıştırdınız. Bu durumda komuta kontrol merkezi “yazilimkaravani.net”dir, komuta kontrol merkezi ile iletişim kurmaya çalışan herhangi bir cihaz olup olmadığını görmek için şirketinizin log yönetiminde “yazilimkaravani.net” araması yapabilirsiniz.

Bu çözüm bizi ikinci bir duruma yönlendirir. Ağınızdaki TunahanTekeogluHost cihazının 122.193.229.59 IP adresine veri sızdırdığını belirten bir SIEM uyarısı görüyorsunuz. İnceleme yaptınız, cihazı ağdan izole ettiniz, gerekli işlemleri yaptınız ve artık kontrol sizde. Ancak hala ele almadığımız bir şey var, şüpheli IP adresine 122.193.229.59 veri gönderen başka cihazlar var mı? Uyarı sadece TunahanTekeogluHost’u içeriyor olabilir, ancak yine de sistemin algılamamış olabileceği bir şey olup olmadığını görmek için şüpheli adresi Günlük Yönetimi’nde aramalı ve herhangi bir bağlantı bulmaya çalışmalısınız.

EDR – Endpoint Detection and Response

Bir SOC Analistinin, uç noktada bir cihazın analizlerini yürütürken EDR’yi kullanarak çok fazla mesai harcaması gerekebilir. Aşağıdaki bölümlerde, SOC Analistleri için EDR’nin neden çok yararlı olduğunu ve nasıl etkin şekilde kullanılabileceğine ilişkin konuşacağız.

EDR nedir?

EDR (Endpoint Detection and Response- Uç nokta Tehdit Algılama ve Yanıt) Son kullanıcı cihazları üzerine kurulan, bilgi güvenliğinin arttırılmasını ve veri ihlallerinin azaltılması için geliştirilmiş bir araçtır

EDR araçları Antivirüs öğelerine ek olarak barındırdığı gerçek zamanlı Anomali algılama, alarm(uyarı), uç noktalarda çalışan processlerin takibi ve kayıtlarının tutulması gibi özellikler ile tehditlerin görünürlüğünü arttırarak tespitinin yanı sıra adli analizini de kolaylaştırır.

EDR, her dosya için çalıştırma ve dosya üzerine yazma işlemlerini, kayıt defteri değişikliğini, ağ bağlantısını ve çeşitli işlemleri kaydeder, tehditlerin görünürlüğünü arttırır.

Özetle EDR sistemleri, karmaşık zararlı yazılımlar (malware) ve siber saldırıları tespit etmek ve bunlara karşılık vermek amacıyla son kullanıcı cihazları için geliştirilmiştir.

EDR İLE ANALİZ ÖRNEĞİ

İşyerlerinde kullanılan bazı popüler EDR çözümleri: CarbonBlack, SentinelOne, FireEye HX.

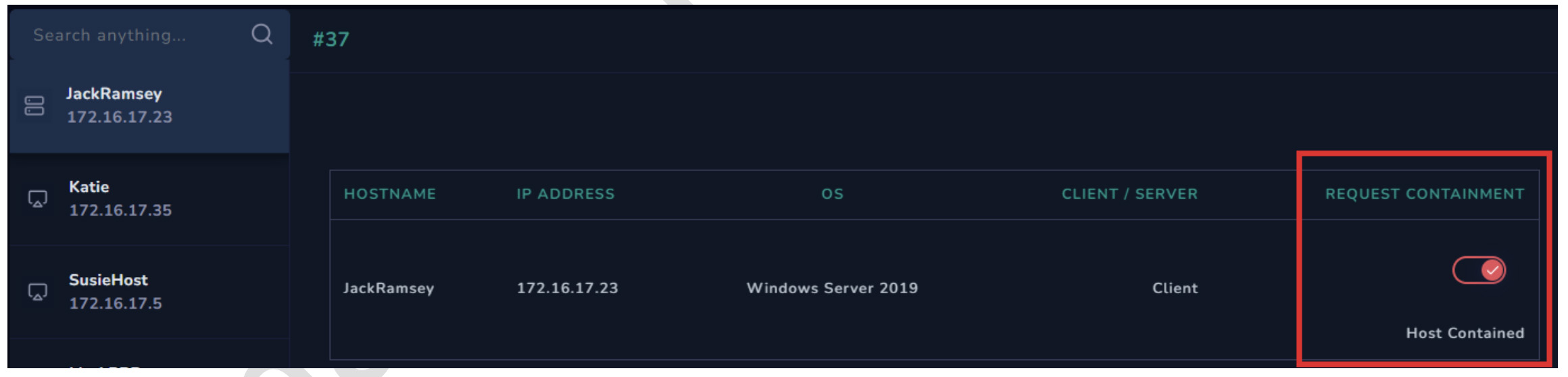

Bir analist bakış açısı ile EDR ile neler yapabileceğimizi anlamak için LetsDefend’deki “Endpoint Security”ye bir göz atalım.

Yukarıdaki resimde görüldüğü gibi erişilebilir uç nokta cihazları sol tarafta listelenmiştir. Eğer istersek arama çubuğunu kullanarak uç noktaları arayabiliriz veya bir IOC’miz varsa (IP adresi, dosya hash’i, işlem adı vb.) tüm ana bilgisayarlar arasında da arama yapabiliriz.

Sağ tarafta cihaz hakkında genel bilgiler ve “Tarayıcı Geçmişi”, “Ağ Bağlantıları” ve “İşlem Listesi” gibi görüntülenebilen bölümler bulunur.

Process History’nin görüntülenmesine ilişkin ekrana görüntüsü aşağıda verilmiştir.

Canlı İnceleme (Live Investigation)

Uygulama üzerindeki ‘’Connect’’ seçeneğini kullanarak direkt olarak makinenin kendisini bağlanıp incelememize canlı olarak da devam edebiliriz.

Sınırlama (Containment)

Saldırıya uğramış bir makineyi ağdan izole etmek çok önemlidir. Bunun arkasında yatan en önemli sebep saldırganın Yerel Ağ ile bağlantısını keserek Yerel Ağ içerisinde alacağı aksiyonları engellemektir. Söz konusu sistemde zafiyetler giderilip tekrar erişilebilir hale gelene kadar cihazın iç ve dış ağlardaki bağlantısının kesilmesi gerekir. EDR çözümlerinin “Containment” özelliğini kullanarak izolasyonun gerçekleşmesini sağlayabiliriz. Bu özellik, seçilen cihazın yalnızca EDR merkezi ile iletişim kurmasını sağlar. Buda cihaz ağdan izole edilmiş olsa bile analizimize devam edebileceğimiz anlamına gelir.

SOAR (Security Orchestration Automation and Response)

Çok farklı kaynaklardan gönderilen güvenlik verilerinin toplanarak düzenlenmesini standardizasyonunu ve otomasyonunu sağlamak için ortaya konmuş bir sistemler bütünüdür.

(SOAR) teknolojisi, çeşitli kişiler ve araçlar arasındaki görevleri tek bir platformda koordine etmeye, yürütmeye ve otomatikleştirmeye yardımcı olur. Bu durum kuruluşların yalnızca siber güvenlik saldırılarına hızlı bir şekilde yanıt vermelerine değil, aynı zamanda gelecekteki olaylar için gözlem yapmalarına, anlamalarına ve tedbir almalarına ve genel güvenlik altyapılarını iyileştirmelerine olanak tanır.

SOAR’ın Kullanım Alanları ve Yetenekleri Nelerdir?

- Threat Intelligence (Tehdit İstihbaratı)

- Case Management based Incident Response (Vaka Yönetimine Dayalı Olay Müdahalesi)

- Vulnerability Management (Zafiyet Yönetimi)

- Endpoint Detection and Response (Uç nokta Tehdit Algılama ve Yanıt)

- Security Operations Automation (Güvenlik Operasyonları Yönetimi)

- Playbook Management

SOAR Kullanım Durumları

Aşağıda, siber tehditleri etkin bir şekilde azaltmak için SOAR çözümlerinin ortaya çıkmasıyla uygulanabilecek birkaç kullanım örneği verilmiştir:

- Automating malware analysis (Kötü amaçlı yazılım analizini otomatize etme)

- Automating threat-hunting (Tehdit avını otomatize etme)

- Endpoint Diagnostics (Uç Nokta Teşhisi)

- Automating Failed User Logins (Başarısız Kullanıcı Girişlerini otomatize etme)

- Automating IOC enrichment (IOC zenginleştirmeyi otomatize etme)

- Automating VPN checks (VPN kontrollerini otomatize etme)

- Automating vulnerability management (Zafiyet yönetimini otomatize etme)

- Automate incident severity assignment ( Vaka önem derecesi atamasını otomatize etme)

- Responding to phishing attacks ( Oltalama saldırılarına yanıt verme)

SOAR SOC Verimliliğini Nasıl Arttırır?

İnsan Müdahalesinin En Aza İndirgenmesi

SOAR platformu, tekrarlanan rutin görevleri, uçtan uca olay müdahale adımlarını ortaya koyan ve bunları otomatize ederek insan müdahalesini en aza indirger. Bu nedenle SOAR, SOC analistlerine günlük sürekli görevlerde yardımcı olur ve onları herhangi bir olayın nasıl ele alınacağına dair genel bir sürece dahil eder.

Olay müdahale ekibinin tüm kritik vakalarda, veri hırsızlığı vb. ile başa çıkması zordur. SOAR, tehditlere otomatik olarak yanıt verebilir ve yanıt süresini saniyelere indirir, böylece saldırganların sistemde geçirdiği süreyi en aza indirger.

Maliyetin Azaltılması

SOAR çözümü, SOC’de manuel olarak yapılması gereken iş miktarını azaltarak verimliliği ve performansı artırır. Güvenlikle ilgili operasyonel maliyetlerin bir kısmını azaltmak için verimlilik ve üretkenlikten yararlanır

Örneğin, SOAR, sürekli tekrarlayan günlük manuel görevleri otomatikleştirerek, tehditlerin tespiti ve araştırılması adına kullanılması için daha fazla zaman kazandırarak bir analistin iş yükünü optimize etmeye ve azaltmaya yardımcı olur. Bu nedenle, bir kuruluşun insan gücündeki giderini buna göre azaltır.

Kapsamlı Entegrasyon

SOAR sistemlerinin kuruluşların içerisinde, SIEM ürünleri, Güvenlik duvarları, Saldırı tespit sistemleri ve tehdit istihbarat platformları vb. ile entegrasyon sağlayabilmesi. Bu, analistlerin farklı araçlardan bilgi toplamasına gerek kalmaması sebebiyle zaman kazandırır.

Kolaylaştırılmış Operasyonlar

SOAR çözümleri, daha az deneyimli analistlerin önce hangi olayları ele alacaklarını seçmelerine yardımcı olabilmesi için tehditlere otomatik olarak öncelik verir. SOAR çözümleri ayrıca düşük öncelikli uyarıları otomatik olarak araştırma yeteneğine sahiptir ve anında yanıt gerektirmeyebilecek yanlış pozitifleri bulabilir.

Analistler, bu uyarıların işlenmesini otomatikleştirerek, zamanlarının ve dikkatlerinin çoğunu insan müdahalesinin gerçekten gerekli olduğu durumlara ayırabilir.

Tehdit İstihbaratı (Threat Intelligence)

Tehdit istihbaratı, siber tehditleri belirleme ve çözümleme sürecidir. “Tehdit istihbaratı” ifadesi, olası bir tehdit ile ilgili toplanan verileri veya zafiyetleri daha iyi anlamak için bu verilerin toplanması, işlenmesi ve analiz edilmesi sürecini şeklinde ifade edilebilir. Tehdit istihbaratında verilerin ayrıntılı olarak gözden geçirilmesi, sorunları tespit etmek için bağlamsal olarak incelenmesi ve bulunan soruna özel çözümleri uygulanması dâhildir.

Günümüz dünyası, dijital teknoloji sayesinde birbirine her zamankinden daha fazla bağlantılıdır. Fakat bu bağlantının artması, aynı zamanda güvenlik ihlalleri, veri hırsızlığı ve kötü amaçlı yazılım gibi siber saldırı risklerinin de artmasına yol açmıştır. Tehdit istihbaratı, siber güvenliğin önemli bir alt dalıdır.

Tehdit İstihbaratı için kullanabileceğiniz bazı ücretsiz ve popüler kaynaklar

Dikkat Etmemiz Gereken Noktalar:

Feed’lerde çalıştırdığımız ve görünmeyen veriler

Diyelim ki VirusTotal’da şüphelendiğimiz bir dosyaya ait hash çalıştırdık ve geçmişte bununla ilgili şüpheli bir şey bulamadığınızda. Dosyanın temiz olduğunu düşünmek gibi bir hataya düşmemeli gerekli dosya analizlerini (statik/dinamik) yapmak konusunda titiz davranmalıyız.

IP adreslerinin el değiştirebileceğini unutmamalıyız.

Örneğin bir saldırganın AWS üzerinden bir sunucu oluşturduğunu ve bunu komuta ve kontrol merkezi olarak kullandığını varsayalım. Daha sonra çeşitli tehdit istihbarat sistemleri bu IP adresini kötü niyetli bir adres olarak listelerine kaydetti.

2 ay geçtikten sonra saldırgan sunucuyu kapattı ve bir başkası kişisel blogunu bu sunucuya taşıdı. Bu, blogu ziyaret eden kişilerin kötü niyetli içeriğe maruz kaldığı anlamına gelmez. Bu IP adresinin geçmişte kötü niyetli amaçlarla kullanılmış olması, kötü niyetli içerik barındırdığı anlamına gelmez.

KAYNAKÇA

- https://www.paloaltonetworks.com

- https://www.hawk-eye.io

- https://www.kaspersky.com.tr

- https://www.infosecmatter.com

- https://securityscorecard.com

- https://redcanary.com

- https://www.cybersaint.io

- https://letsdefend.io